국가정보원이 이탈리아 '해킹 팀'(Hacking Team)의 스파이웨어를 운용, PC와 스마트폰을 감청하면서 시민들의 메르스(중동 호흡기 증후군)에 대한 공포를 해킹에 악용한 정황이 포착됐다.

해킹돼 공개된 '해킹 팀'의 내부자료를 <오마이뉴스>가 검토한 결과, 국정원이 메르스에 대한 관련 정보를 위장해 안드로이드 스마트폰에 스파이웨어를 심으려 한 것으로 확인됐다.

'해킹 팀'의 스마트폰 해킹은, 스파이웨어를 심는 가짜 URL을 클릭하게 해 스마트폰에 스파이웨어가 설치되게 한 뒤 진짜 사이트(데스티네이션 URL)가 열리도록 하는 방식이다. 예를 들어 '토익 점수 300점 올리는 방법'이라는 문자 메시지에 가짜 URL을 함께 보낸 뒤, 이 메시지를 받은 사용자가 URL 주소를 클릭하면, 스마트폰에 스파이웨어가 설치되고 잠시 뒤 토익학원의 누리집(데스티네이션 URL)이 열리는 방식이다.

일단 성공하면, 스파이웨어가 설치되는 동안 스마트폰이 잠깐 멈춰 이상하게 생각하더라도 잠시 뒤 토익 관련 사이트가 뜨기 때문에 스마트폰 사용자로부터 의심을 살 가능성이 적다. 이런 과정을 거쳐 감염된 스마트폰은 통화녹음, SMS·메신저, 사진 등 스마트폰 내 거의 모든 것을 해킹 팀의 RCS(Remote Control System)를 운용하는 감시자에게 전송한다.

이를 위해 RCS를 운용하는 감시자는 해킹 팀에 감시 대상의 기호에 맞는 데스티네이션 URL을 주고 스파이웨어를 심는 가짜 URL을 만들어달라고 주문한다. 주문을 받은 해킹 팀은 스파이웨어 URL을 제공하고, RCS 감시자는 클릭을 유발하는 적절한 문구와 함께 스파이웨어 URL을 목표한 사용자에게 문자메시지나 모바일 메신저로 전송해 클릭(터치)을 유도하는 방식이다.

공포 확산 시기, 메르스 정보 위장해 스파이웨어 설치 시도

큰사진보기

|

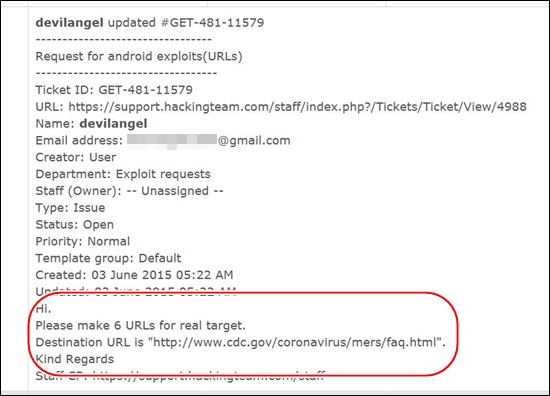

| ▲ 이탈리아 '해킹 팀' 자료 중 국정원용 아이디로 추정되는 devilangel이 스마트폰 해킹용 스파이웨어를 주문한 내역. 미국 질병통제센터 CDC의 메르스 관련 FAQ 화면을 위장한 실전용 스파이웨어 URL 6개를 주문했다. 한국 사회에서 메르스 공포가 확산일로이던 6월 3일자 주문이다. |

| ⓒ Wikileaks |

관련사진보기 |

지난 6월 3일 오후 12시 22분(한국시각) 해킹 팀의 RCS 사용자 아이디 'devilangel'(데빌엔젤)은 해킹 팀에 데스티네이션 URL로 미국 질병통제센터 CDC의 누리집 주소(

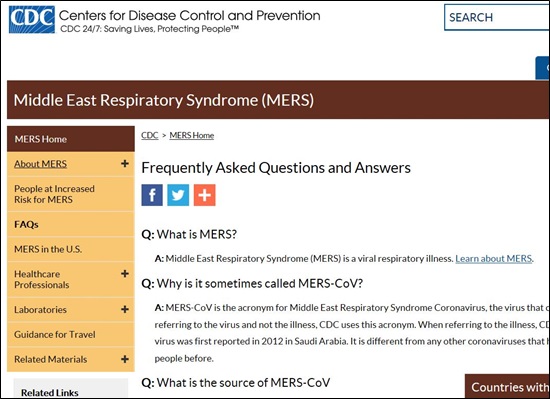

해당 페이지 바로가기)를 주면서 여섯 개의 스파이웨어 URL을 만들어 달라고 주문했다. 이 주소는 메르스에 대한 FAQ, 즉 '자주 나오는 질문과 답변'으로 메르스 예방과 감염시 조치사항 등이 나와 있다.

해킹 팀은 2시간 10여 분 뒤 스파이웨어 URL 6개를 만들어 제공했다. 데빌엔젤이 이 스파이웨어를 어떤 문구와 함께 누구에게 전송했는지는 확인되지 않지만, 내용상 메르스 관련 정보를 위장해 클릭(터치)을 유발했을 가능성이 높다. 데빌엔젤이 이 스파이웨어 URL을 요청한 6월 3일은 메르스 확진자 30명, 사망자 3명, 격리대상자 1667명인 상태였고, 정부가 메르스 발생 병원명을 공개하기 전이었다.

메르스에 대한 공포가 확산일로인 시점에서 데빌엔젤은 6명의 스마트폰 사용자에게 메르스 관련 정보를 주는 척하면서 스마트폰 해킹을 시도한 걸로 볼 수 있다. 여러 정부기관이 메르스 대처에 총력을 다하고 있다고 강조하던 시점에 국정원은 메르스 관련 정보를 위장, 메르스에 대한 공포를 악용해 스마트폰 감청을 시도한 것이다.

데빌엔젤은 5163부대 즉, 국정원이 사용하는 아이디인 것이 확실시 된다. 해킹 팀의 직원들은 주문을 처리하며 주고 받은 이메일에서 데빌엔젤의 요구사항을 'SKA'의 요구라고 언급하고 있다. 'SKA'는 해킹 팀에서 5163부대를 부르는 코드명, 즉 'South Korea Army'의 약자다.

<오마이뉴스>가 지난 12일 보도한 천안함 사건 의혹 제기 연구자들의 컴퓨터를 해킹하려는 시도도 데빌엔젤의 소행이었다(관련기사 :

국정원, '천안함 의혹' 전문가 해킹 시도 정황 드러났다).

큰사진보기

|

| ▲ '데빌엔젤'이 '해킹팀'에 스파이웨어 유포용 가짜 URL을 만들어 달라면서 위장 대상으로 지정한 미국 질병통제센터CDC의 홈페이지. 메르스에 대한 FAQ, 즉 ‘자주 나오는 질문과 답변’으로 메르스 예방과 감염시 조치 사항 등이 나와 있다. |

| ⓒ CDC |

관련사진보기 |

떡볶이·벚꽃놀이 블로그 위장해 해킹 시도... 국내 감청 증거이밖에도 데빌엔젤은 국내에서 서비스하는 블로그를 데스티네이션 URL로 사용해 스파이웨어를 퍼뜨리는 모습을 자주 보였다.

지난 3월 19일 데빌엔젤은 해킹 팀에 "안드로이드폰에 대한 익스플로이트(취약점) 공격을 위한 세 개의 URL을 만들어 달라"며 데스티네이션 URL을 제시했는데, 국내 1위 포털사이트인 네이버 블로그 주소였다. 대상이 된 블로그 글에는 여러 종류의 떡볶이의 사진과 평가가 올라와 있다.

3월 30일 데빌엔젤은 다른 스파이웨어 URL도 주문했다. 이번엔 네이버 블로그 중 4월 11~12일 열린 '금천 하모니 벚꽃축제'를 소개하는 내용의 글을 데스티네이션 URL로 지정했다.

데빌엔젤은 한동안 '떡볶이 URL'과 '금천구 벚꽃놀이 URL'을 반복적으로 주문하며 스파이웨어 심기를 시도했다. 데빌엔젤은 스파이웨어 URL을 주문하면서 '테스트용'와 '실전용'(real targets)을 구분했는데, 이들 URL과 메르스 URL을 주문하면서는 모두 '실전용'이라고 명시했다.

물론 해외 사이트를 데스티네이션 URL로 지정한 주문도 여러 건 있다. 하지만 앞선 사례들과 같이 국내 사용자들을 겨냥한 게 분명해 보이는 스파이웨어 설치 시도들은 국정원의 모바일·PC 감청이 국내에서도 광범위하게 이뤄졌다는 증거다. 영장 없는 감청과 해킹을 금지하고 있는 통신비밀보호법 위반에 대한 수사가 불가피해 보인다.