국가정보원으로 추정되는 '육군 5163부대'가 기자의 문의를 사칭해 천안함 사건 관련 연구자의 컴퓨터에 스파이웨어를 심으려고 한 정황이 드러났다.

해킹을 당해 공개된 이탈리아 웹·모바일 감시용 스파이웨어 솔루션 개발업체 <해킹 팀>의 내부자료를 <오마이뉴스>가 검토한 결과, <미디어오늘> 기자를 사칭한 것으로 보이는 첨부 파일이 발견됐다. 정부가 천안함을 침몰시켰다고 발표한 '1번 어뢰'와 관련해 전문가에게 의견을 요청하는 것처럼 속여 전문가의 컴퓨터를 스파이웨어에 감염시키려고 한 것으로 보인다.

어떤 고객의 수상한 메일... <미디어오늘> 기자 사칭

큰사진보기

|

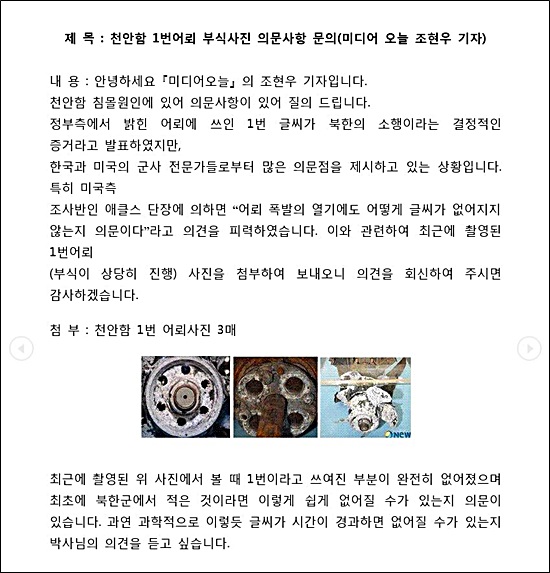

| ▲ 국정원 직원으로 추정되는 <해킹 팀> RCS 사용자가 스파이웨어를 심어달라고 의뢰한 MS 워드 파일. <미디어오늘> 기자와 비슷한 이름으로 천안함 관련 전문가에게 이메일을 보내 첨부 파일을 열면, 전문가의 컴퓨터가 스파이웨어에 감염되는 방식으로 보인다. |

| ⓒ 5163부대 |

관련사진보기 |

<해킹 팀>과 계약한 고객들은, 감시하고자 하는 대상에게 보안 취약점을 공격하는 익스플로이트(Exploit) 공격을 실행할 때 <해킹 팀>의 도움을 받아야 한다. 예를 들어 이메일 첨부 파일을 열 때 컴퓨터가 스파이웨어에 감염되도록 하려면, 고객이 첨부 파일을 <해킹 팀>에 보내고 <해킹 팀>이 이 첨부 파일을 받아 스파이웨어가 작동하도록 만들어 회신한다.

<해킹 팀>의 한 '고객'은 지난 2013년 10월 4일 <해킹 팀>에 하나의 MS 워드 파일을 보내 "익스플로이트 공격 doc 파일로 바꿀 원본 doc 파일을 첨부했다"고 했다. <해킹 팀>이 이 파일을 공격 파일로 바꿔주면, 감시 대상자에게 이 파일을 보내 열도록 하겠다는 것이다.

'고객'이 보낸 문제의 이 1쪽짜리 문서파일은 한국어로 작성됐고 제목은 "천안함 1번 어뢰 부식사진 의문사항 문의(미디어 오늘 조현우 기자)"다.

"최근 촬영된 1번 어뢰 사진에는 1번이라고 쓰인 부분이 완전히 없어졌다, 북한군이 적은 것이라면 이렇게 쉽게 없어질 수 있는지 의문이 있다"고 설명하면서 "박사님의 의견을 듣고 싶습니다"라고 요청하는 내용이었다.

작성자는 "미디어 오늘 조현우"로 돼 있지만 <미디어오늘>에서 천안함 관련 문제를 가장 많이 다뤄온 조현호 기자를 잘못 썼거나, 비슷하게 들리도록 만든 이름으로 보인다. 또 이 문서에 수신자는 나와 있지 않지만, "박사님"이란 호칭을 쓴 것으로 봐선 해외에서 천안함 관련 의혹을 제기해왔던 이승헌 미국 버지니아대 교수 혹은 안수명 박사일 가능성이 있고, 다른 학자들일 수도 있다.

이와 관련해 조현호 기자는 12일 <오마이뉴스>와 한 통화에서 "이런 내용으로 문서를 보낸 기억이 없다. 어뢰사진을 첨부한 적도 없다"고 자신이 만든 문서가 아님을 확인했다.

종합하면, 천안함 관련 의혹을 제기하고 있는 연구자의 컴퓨터를 해킹 팀의 스파이웨어에 감염시키기 위한 시도였던 것으로 보인다. 조현호 미디어오늘 기자와 비슷한 이름으로 감시대상 연구자에게 문의 메일을 보내고 첨부 파일 열기를 유도한 게 아닌가 추정된다.

하지만 이 같은 시도는 실패한 것으로 파악된다. 이 '고객'은 19일 뒤인 10월 23일 같은 첨부 파일을 다시 보내면서 "먼젓번의 감염 시도는 실패한 것 같다, 다른 타깃에게 워드 파일 익스플로이트 공격을 하고자 하니 다시 작업해 달라"고 요청했다. 이후 반복된 시도가 성공했는지는 확인되지 않는다.

통화 녹음 후 감시자에게 전송, 사실상 감청

큰사진보기

|

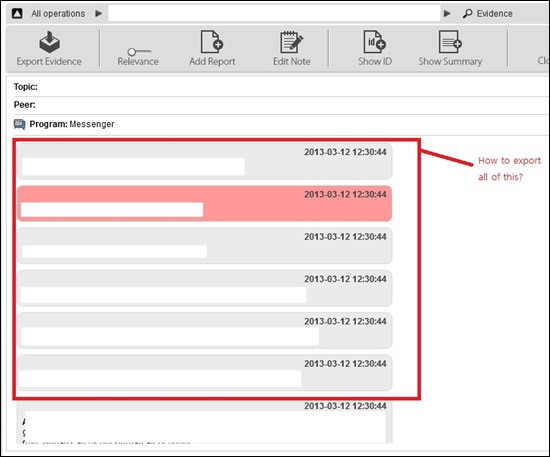

| ▲ 국정원 직원으로 추정되는 사람이 <해킹 팀>에 문의하면서 보낸 RCS 운용화면. 대화내용을 삭제해 보냈고, 메신저 종류는 확인되지 않는다. |

| ⓒ 5163부대 |

관련사진보기 |

이 '고객'은 2012년 초부터 <해킹 팀>과 계약해 'Remote Control System'(아래 RCS)을 운용해온 '한국 육군 5163부대'의 일원으로 보인다. 이 부대 명칭은 국가정보원이 대외에 위장할 때 쓰는 것으로, 국가정보원 관련자일 가능성이 크다. (관련 기사 :

<오마이뉴스> '국정원 스파이웨어' 보도, 증거 나왔다)

2012년 8월부터 <해킹 팀>과 활발히 소통하면서 이 같은 일을 해온 이 '고객'은 스파이웨어로부터 받은 정보를 표시하는 감시시스템에서 한글이 깨져 보이는 문제 등을 집중적으로 제기해 개선을 요구해왔다.

또 안드로이드와 블랙베리 전화의 통화녹음 기능과 관련한 요구를 많이 했고, 당시 국내에서 많이 썼던 안드로이드 OS 스마트폰인 삼성 갤럭시 S2와 갤럭시 S3에 대한 통화녹음 기능을 확실히 보장해 달라고 요구하기도 했다. RCS가 제공한 통화녹음 기능은 스파이웨어가 감시대상자의 통화를 녹음했다가 감시자의 RCS로 전송한 방식으로, 사실상 감청이 이뤄진 거로 보인다.

국정원은 모바일 메신저의 내용도 그대로 들여다본 것으로 추정된다. 이 사용자는 운용 중인 RCS 화면을 캡처해 보내면서 채팅 내용을 저장하는 방법을 문의하기도 했다. 캡처 화면으로는 어떤 종류의 애플리케이션인지 확인되지는 않지만, 채팅 내용을 저장했다가 일정한 시간이 되면 감시자의 RCS로 전송하는 방식으로 파악된다.

국정원이 해킹 팀의 스파이웨어 솔루션을 구입·운용하면서 실질적인 전화통화 감청은 물론, SNS 메신저 내용까지도 들여다보고 있는 게 아니냐는 의혹이 제기된다.

하지만 국정원은 해킹 팀과의 거래 의혹이 불거진 지난 9일부터 이와 관련해 어떠한 확인이나 해명도 하지 않고 있다. 국정원측은 12일에도 이번 사건과 관련해 "확인해줄 수 없다"는 입장을 밝혔다.